CONOCIMIENTO pertenece al mundo

Los investigadores de seguridad han tenido acceso a uno de los servidores utilizados por la banda Cerber, desde donde fueron capaces de extraer las estadísticas básicas sobre su funcionamiento.

Un investigador de seguridad que sólo se conoce con el sobrenombre de Racco42 descubrió la vulnerabilidad el jueves 12 de enero.

El problema afectó sólo a un servidor Cerber, no todos, y es más probable debido a una mala configuración. El servidor no era un servidor de comando y control, sino un simple servidor de ensayo desde donde los ordenadores de las víctimas serían conectar y descargar el ransomware real, que más tarde se ejecutará, infectando sus ordenadores.

LOS ERRORES DE SERVIDOR PERMITE A LOS INVESTIGADORES EN

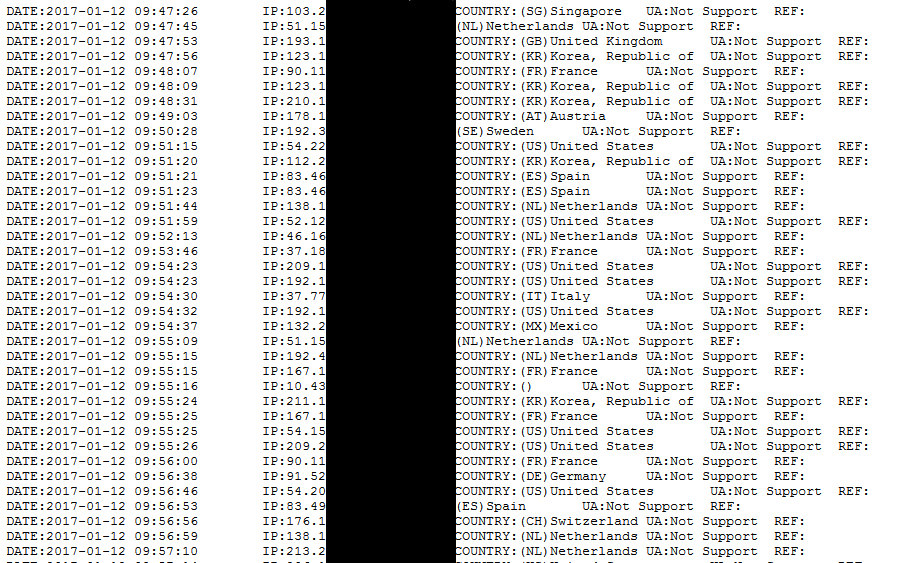

Un error en uno de los archivos del servidor ( hxxp: //truthforeyoue.top/search.php ) muestra el código fuente de la página, en lugar de ejecutarlo.

Esta información se abrió camino a Avast investigador de seguridad Jaromir Horejsi, que junto con el equipo de Avast aprovechar este error para obtener control sobre el servidor.

Durante un período de tres horas, los equipos Avast explica, que recogen información de los registros del servidor.

El equipo Avast observado más de 700 víctimas descargar Cerber instaladores, que sin duda cifran sus PC.

Extrapolando este número para un día entero, sólo un servidor típica puesta en escena Cerber ransomware sería capaz de infectar a alrededor de 8.400 usuarios durante una carrera de spam o campañas de publicidad maliciosa.

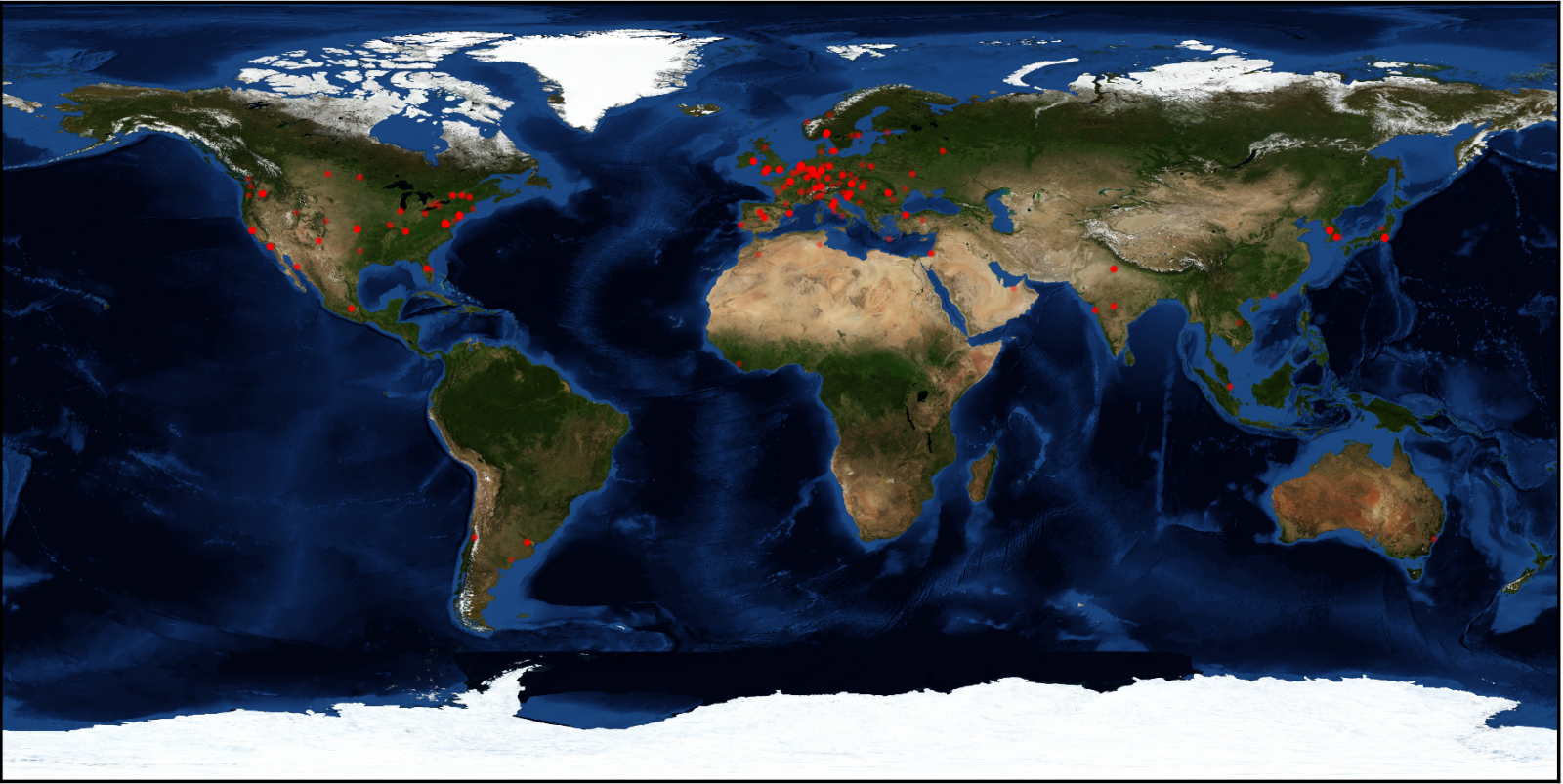

Los datos de los investigadores recogieron Avast fue trazada en un mapa que muestra que la mayoría de las víctimas se encuentran en Europa y América del Norte.

Esta no es la primera vez que los investigadores de seguridad abrirse paso en los servidores de los creadores de malware. Algo similar ocurrió en junio de 2016, cuando los investigadores de seguridad ISC Sin lograron obtener acceso a un servidor de suplantación de identidad.

En el invierno y la primavera de 2016, los investigadores de seguridad cortaron su camino en los servidores que pertenecen a la banda Dridex y reemplazados cargas útiles para el ransomware Locky con los instaladores antivirus y mensajes sarcásticos u ofensivos.

En uno de los casos, la empresa de seguridad BUGUROO recupera datos sobre las víctimas infectadas con el troyano bancario Dridex.

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario