CONOCIMIENTO pertenece al mundo

El Merry X-Mas ransomware está aquí y no va a traer algún presentes. Descubierta por primera vez por @ dvk01uk con la ayuda de @Techhelplistcom, está siendo nombrada la Feliz Navidad, o Merry X-mas, ransomware debido al título de la nota de rescate de la infección.

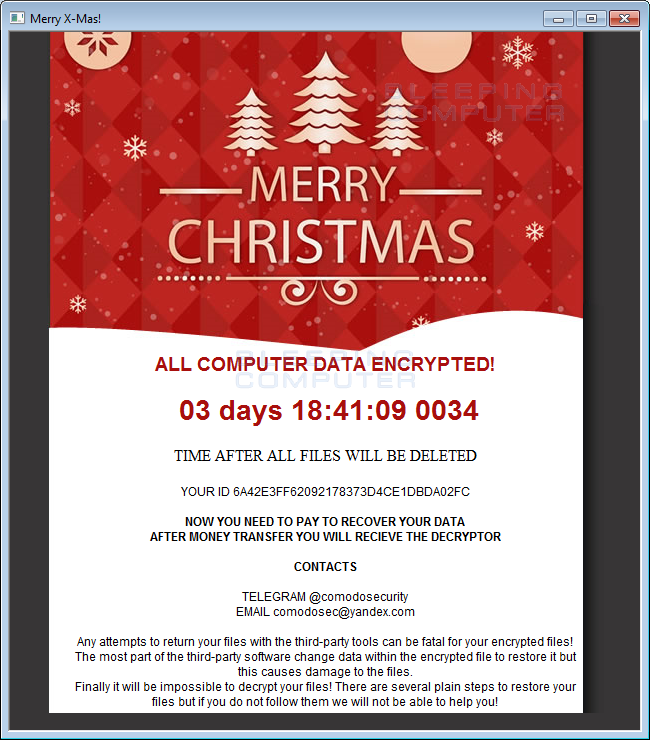

Las víctimas que se infectan con este ransomware tendrán sus archivos cifrados y, a continuación aparecen una nota de rescate que les desea una Feliz Navidad al tiempo que exige que paguen un rescate para obtener sus archivos de nuevo.

NO ES ELFOS DE SANTA CLAUS DISTRIBUYENDO EL MERRY X-MAS RANSOMWARE

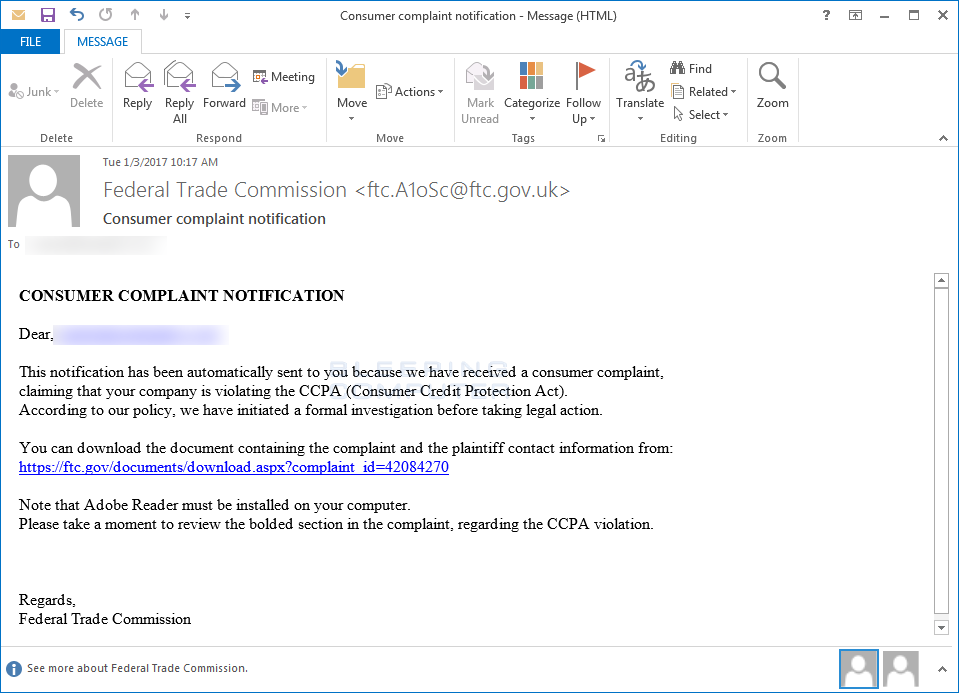

El ransomware Merry X-Mas está siendo distribuido a través de mensajes de spam que pretenden ser una queja del consumidor de la Comisión Federal de Comercio. Estos correos electrónicos serán afirmar que la empresa del destinatario está violando el CCPA, o la Ley de Protección al Consumidor, y contiene un vínculo al documento supone que contiene la denuncia.

Si los destinatarios mirar de cerca, sin embargo, van a ver que el correo electrónico proviene de la ftc.gov.uk dominio, que no existe. La Comisión Federal de Comercio es una agencia de EE.UU. y no está en el Reino Unido.

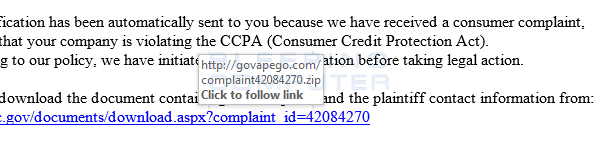

A pesar de la supuesta relación a la queja parece que el sitio web legítimo FTC, en realidad se trata de un enlace oculto a un dominio bajo el control del desarrollador de malware llamado govapego.com .

Cuando un receptor hace clic en este enlace, se descargará un archivo zip que contiene un archivo llamado complaint.pdf.exe. Dado que Windows tiene extensiones deshabilitado por defecto, muchos destinatarios en su lugar un documento llamado COMPLAINT.pdf, como se muestra a continuación, creo que es un archivo PDF legítima, y por lo tanto abrirlo. Debido a esto, como parte de nuestra Guía de protección de ransomware, se sugiere encarecidamente que active la visualización de las extensiones de Windows.

Una vez abierto el archivo, el programa de instalación en silencio sentarse en el fondo por un corto período de tiempo y luego comenzar el proceso de cifrado.

CÓMO EL MERRY X-MAS RANSOMWARE CIFRA LOS ARCHIVOS DE UN ORDENADOR

Cuando se ejecuta por primera vez el programa de ransomware, se ejecutará en segundo plano y permanecer inactivo por un período corto de tiempo. A continuación, conectarse a la https://onion1.host/cd/copy/gate.php URL y cargar la información sobre el equipo de la víctima. La información cargada es el nombre de usuario, nombre de equipo, procesos, programas instalados, la hora local, y diversa información sobre el hardware del ordenador en funcionamiento.

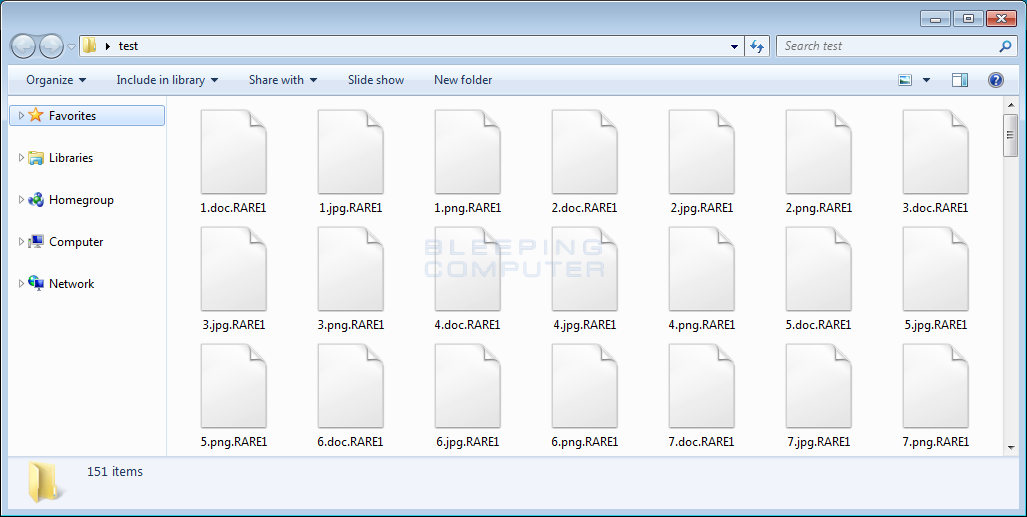

A continuación, analizar las unidades locales en el equipo y cifrar archivos que coinciden con determinadas extensiones especificas que fueron proporcionados por Fabian Wosar de Emsisoft y que aparecen al final de este artículo. Cuando se cifra un archivo, el ransomware Merry X-Mas agregará cualquiera de las .PEGS1 , .MRCR1 , o .RARE1 extensiones del nombre de archivo en función de la variante que se está instalando. Por ejemplo, para la variante de la probé, cuando se cifra un archivo llamado test.jpg sería renombrado como test.jpg.RARE1 .

En cada carpeta que se cifra un archivo, el ransomware también creará una nota de rescate llamado YOUR_FILES_ARE_DEAD.hta . Esta nota de rescate se configurará como un arranque automático por lo que se abre cada vez que la víctima registra en Windows.

Esta nota de rescate contiene instrucciones sobre cómo ponerse en contacto con el desarrollador para la información de pago por correo electrónico a comodosec @ yandex. com o por medio de telegramas en @comodosecurity . En este momento no se sabe hasta qué punto el desarrollador está exigiendo como pago del rescate. En este momento no hay ninguna manera de descifrar los archivos de forma gratuita, pero Fabian Wosar, un superhéroe de cifrado, es echar un vistazo y es de esperar un método de descifrado se puede encontrar.

MÁS INFORMACIÓN SOBRE CÓMO PROTEGERSE DE RANSOMWARE

Con la adecuada distribución y fuerte criptografía, un desarrollador ransomware puede generar una gran cantidad de ingresos en un período relativamente corto de tiempo. Por lo tanto, esta infección equipo altamente lucrativo está aquí para quedarse y la gente necesita aprender a protegerse a sí mismos.

Para ayudar con esto, he elaborado una Guía de Protección ransomware que proporciona muchos consejos que un usuario debe seguir para protegerse en línea.

EXTENSIONES DE ARCHIVO ESPECÍFICAS:

001, .1cd, .3d, .3d4, .3df8, .3dm, .3ds, .3fr, .3g2, .3ga, .3gp, .3gp2, .3mm, .3pr, .7z, .7zip, .8ba, .8bc, .8be, .8bf, .8bi8, .8bl, .8bs, .8bx, .8by, .8li, .a2c, .aa, .aa3, .aac, .aaf, .ab4, .abk, .abw, .ac2, .ac3, .accdb, .accde, .accdr, .accdt, .ace, .ach, .acr, .act, .adb, .ade, .adi, .adp, .adpb, .adr, .ads, .adt, .aep, .aepx, .aes, .aet, .afp, .agd1, .agdl, .ai, .aif, .aiff, .aim, .aip, .ais, .ait, .ak, .al, .allet, .alphacrypt, .amf, .amr, .amu, .amx, .amxx, .ans, .aoi, .ap, .ape, .api, .apj, .apk, .apnx, .app, .arc, .arch00, .ari, .arj, .aro, .arr, .arw, .as, .as3, .asa, .asc, .ascx, .ase, .asf, .ashx, .asm, .asmx, .asp, .aspx, .asr, .asset, .asx, .automaticdestinations-ms, .avi, .avs, .awg, .azf, .azs, .azw, .azw1, .azw3, .azw4, .b2a, .back, .backup, .backupdb, .bad, .bak, .bank, .bar, .bat, .bay, .bc6, .bc7, .bck, .bcp, .bdb, .bdp, .bdr, .bfa, .bgt, .bi8, .bib, .bic, .big, .bik, .bin, .bkf, .bkp, .bkup, .blend, .blob, .blp, .bmc, .bmf, .bml, .bmp, .boc, .bp2, .bp3, .bpk, .bpl, .bpw, .brd, .bsa, .bsk, .bsp, .btoa, .bvd, .bz2, .c, .cag, .cam, .camproj, .cap, .car, .cas, .cat, .cbf, .cbr, .cbz, .cc, .ccd, .ccf, .cch, .cd, .cdf, .cdi, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cef, .cer, .cert, .cfg, .cfm, .cfp, .cfr, .cgf, .cgi, .cgm, .cgp, .chk, .chml, .cib, .class, .clr, .cls, .clx, .cmd, .cmf, .cms, .cmt, .cnf, .cng, .cod, .col, .con, .conf, .config, .contact, .cp, .cpi, .cpio, .cpp, .cr2, .craw, .crd, .crt, .crw, .crwl, .crypt, .crypted, .cryptra, .cryptXXX, .cs, .csh, .csi, .csl, .cso, .csr, .css, .csv, .ctt, .cty, .cue, .cwf, .d3dbsp, .dac, .dal, .dap, .das, .dash, .dat, .database, .dayzprofile, .dazip, .db, .db_journal, .db0, .db3, .dba, .dbb, .dbf, .dbfv, .db-journal, .dbx, .dc2, .dc4, .dch, .dco, .dcp, .dcr, .dcs, .dcu, .ddc, .ddcx, .ddd, .ddoc, .ddrw, .dds, .default, .dem, .der, .des, .desc, .design, .desklink, .dev, .dex, .dfm, .dgc, .dic, .dif, .dii, .dim, .dime, .dip, .dir, .directory, .disc, .disk, .dit, .divx, .diz, .djv, .djvu, .dlc, .dmg, .dmp, .dng, .dob, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dox, .dpk, .dpl, .dpr, .drf, .drw, .dsk, .dsp, .dtd, .dvd, .dvi, .dvx, .dwg, .dxb, .dxe, .dxf, .dxg, .e4a, .edb, .efl, .efr, .efu, .efx, .eip, .elf, .emc, .emf, .eml, .enc, .enx, .epk, .eps, .epub, .eql, .erbsql, .erf, .err, .esf, .esm, .euc, .evo, .ex, .exf, .exif, .f90, .faq, .fcd, .fdb, .fdr, .fds, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flp, .flv, .flvv, .for, .forge, .fos, .fpenc, .fpk, .fpp, .fpx, .frm, .fsh, .fss, .fxg, .gadget, .gam, .gbk, .gbr, .gdb, .ged, .gfe, .gfx, .gho, .gif, .gif,.bmp, .gpg, .gpx, .gray, .grey, .grf, .groups, .gry, .gthr, .gxk, .gz, .gzig, .gzip, .h, .h3m, .h4r, .hbk, .hbx, .hdd, .hex, .hkdb, .hkx, .hplg, .hpp, .hqx, .htm, .html, .htpasswd, .hvpl, .hwp, .ibank, .ibd, .ibooks, .ibz, .ico, .icxs, .idl, .idml, .idx, .ie5, .ie6, .ie7, .ie8, .ie9, .iff, .iif, .iiq, .img, .incpas, .indb, .indd, .indl, .indt, .ink, .inx, .ipa, .iso, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jac, .jar, .jav, .java, .jbc, .jc, .jfif, .jge, .jgz, .jif, .jiff, .jks, .jnt, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpw, .js, .json, .jsp, .just, .k25, .kc2, .kdb, .kdbx, .kdc, .kde, .key, .kf, .klq, .kml, .kmz, .kpdx, .kwd, .kwm, .laccdb, .lastlogin, .lay, .lay6, .layout, .lbf, .lbi, .lcd, .lcf, .lcn, .ldb, .ldf, .lgp, .lib, .lit, .litemod, .lngttarch2, .localstorage, .locky, .log, .lp2, .lpa, .lrf, .ltm, .ltr, .ltx, .lua, .lvivt, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .mag, .man, .map, .mapimail, .max, .mbox, .mbx, .mcd, .mcgame, .mcmeta, .mcrp, .md, .md0, .md1, .md2, .md3, .md5, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdl, .mdn, .mds, .mef, .menu, .meo, .mfd, .mfw, .mic, .mid, .mim, .mime, .mip, .mjd, .mkv, .mlb, .mlx, .mm6, .mm7, .mm8, .mme, .mml, .mmw, .mny, .mobi, .mod, .moneywell, .mos, .mov, .movie, .moz, .mp1, .mp2, .mp3, .mp4, .mp4v, .mpa, .mpe, .mpeg, .mpg, .mpq, .mpqge, .mpv2, .mrw, .mrwref, .ms11, .ms11(Securitycopy), .mse, .msg, .msi, .msp, .mts, .mui, .mxp, .myd, .myi, .nav, .ncd, .ncf, .nd, .ndd, .ndf, .nds, .nef, .nfo, .nk2, .nop, .note, .now, .nrg, .nri, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .number, .nvram, .nwb, .nx1, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .oft, .oga, .ogg, .oil, .opd, .opf, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .owl, .oxt, .p12, .p7b, .p7c, .pab, .pack, .pages, .pak, .paq, .pas, .pat, .pbf, .pbk, .pbp, .pbs, .pcd, .pct, .pcv, .pdb, .pdc, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkb, .pkey, .pkh, .pkpass, .pl, .plb, .plc, .pli, .plugin, .plus_muhd, .pm, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppd, .ppf, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prc, .prel, .prf, .priv, .privat, .props, .prproj, .prt, .ps, .psa, .psafe3, .psd, .psk, .pspimage, .pst, .psw6, .ptx, .pub, .puz, .pwf, .pwi, .pwm, .pxp, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qel, .qic, .qif, .qpx, .qt, .qtq, .qtr, .r00, .r01, .r02, .r03, .r3d, .ra, .ra2, .raf, .ram, .rar, .rat, .raw, .rb, .rdb, .rdi, .re4, .res, .result, .rev, .rgn, .rgss3a, .rim, .rll, .rm, .rng, .rofl, .rpf, .rrt, .rsdf, .rsrc, .rss, .rsw, .rte, .rtf, .rts, .rtx, .rum, .run, .rv, .rvt, .rw2, .rwl, .rwz, .rzk, .rzx, .s3db, .sad, .saf, .safe, .sas7bdat, .sav, .save, .say, .sb, .sc2save, .sch, .scm, .scn, .scx, .sd0, .sd1, .sda, .sdb, .sdc, .sdf, .sdn, .sdo, .sds, .sdt, .search-ms, .sef, .sen, .ses, .sfs, .sfx, .sgz, .sh, .shar, .shr, .shw, .shy, .sid, .sidd, .sidn, .sie, .sis, .sitx, .sldm, .sldx, .slk, .slm, .sln, .slt, .sme, .snk, .snp, .snx, .so, .spd, .spr, .sql, .sqlite, .sqlite3, .sqlitedb, .sqllite, .sqx, .sr2, .srf, .srt, .srw, .ssa, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stm, .stt, .stw, .stx, .sud, .suf, .sum, .svg, .svi, .svr, .swd, .swf, .switch, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t01, .t03, .t05, .t12, .t13, .tar, .tar.bz2, .tarbz2, .tax, .tax2013, .tax2014, .tbk, .tbz2, .tch, .tcx, .teslacrypt, .tex, .text, .tg, .tga, .tgz, .thm, .thmx, .tif, .tiff, .tlb, .tlg, .tlz, .tmp, .toast, .tor, .torrent, .tpu, .tpx, .trp, .ts, .tu, .tur, .txd, .txf, .txt, .uax, .udf, .uea, .umx, .unity3d, .unr, .unx, .uop, .uot, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uu, .uud, .uue, .uvx, .uxx, .val, .vault, .vb, .vbox, .vbs, .vc, .vcd, .vcf, .vcxpro, .vdf, .vdi, .vdo, .ver, .vfs0, .vhd, .vhdx, .vlc, .vlt, .vmdk, .vmf, .vmsd, .vmt, .vmx, .vmxf, .vob, .vp, .vpk, .vpp_pc, .vsi, .vtf, .w3g, .w3x, .wab, .wad, .wallet, .war, .wav, .wave, .waw, .wb2, .wbk, .wdgt, .wks, .wm, .wma, .wmd, .wmdb, .wmmp, .wmo, .wmv, .wmx, .wotreplay, .wow, .wpd, .wpe, .wpk, .wpl, .wps, .wsf, .wsh, .wtd, .wtf, .wvx, .x11, .x3f, .xcodeproj, .xf, .xhtml, .xis, .xl, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlv, .xlw, .xlwx, .xml, .xpi, .xps, .xpt, .xqx, .xsl, .xtbl, .xvid, .xwd, .xxe, .xxx, .yab, .ycbcra, .yenc, .yml, .ync, .yps, .yuv, .z02, .z04, .zap, .zip, .zipx, .zoo, .zps, .ztmpARCHIVOS ASOCIADOS CON LA MERRY X-MAS RANSOMWARE:

YOUR_FILES_ARE_DEAD.hta

Complaint.pdf.exeLAS ENTRADAS DE REGISTRO ASOCIADAS CON EL MERRY X-MAS RANSOMWARE:

http://HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run "Adobe2" = %UserProfile%\Desktop\YOUR_FILES_ARE_DEAD.HTAHASHES ASOCIADOS CON EL MERRY X-MAS RANSOMWARE:

SHA-256: 75c82fd18fcf8a51bc1b32a89852d90978fa5e7a55281f42b0a1de98d14644fa

COMUNICACIONES DE RED:

81.4.123.67

http://govapego.com

https://onion1.host/cd/copy/gate.php

DIRECCIÓN DE CORREO ELECTRÓNICO Y EL PAGO DE CONTACTO:

TELEGRAM: @comodosecurity

EMAIL: comodosec@yandex.com

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario