CONOCIMIENTO pertenece al mundo

SGX necesita protección de E / S, cerebritos austriacas calculan. Guardia extensiones de software de Intel comenzó a rodar en los procesadores Skylake en octubre de 2015, pero tiene un talón de Aquiles: la inseguridad de E / S como teclados o USB proporciona un vector por el cual podría verse comprometida información confidencial del usuario.

Un par de cerebritos de la Universidad de Graz de Austria de Tecnología de calculo han conseguido descifrar ese problema, con un complemento que crea protegidas ruta E / S en la parte superior de SGX.

En lugar de un puñado de tecnologías de E / S directamente protegidos por SGX - la mayoría de las cuales tienen que ver con DRM en lugar de la seguridad del usuario - la tecnología propuesta en Samuel Weiser y papel Arxiv de Mario Werner, SGXIO, es un "genérico" de confianza de E / S que se puede aplicar a cosas como teclados, dispositivos USB, pantallas y así sucesivamente.

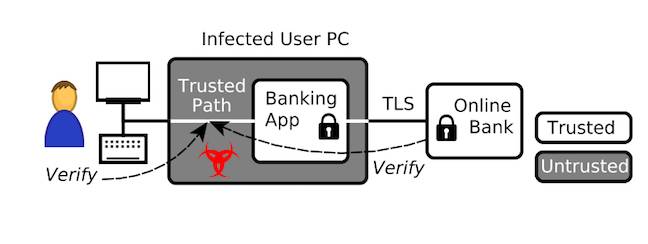

Y no estamos hablando de una tecnología simple esotérica que podrían calmar los temores de las personas que ejecutan aplicaciones de la nube en la infraestructura de varios inquilinos. La propuesta Weiser / Werner crearía una ruta de confianza SGX-apoyado todo el camino hasta el navegador de un usuario remoto para proteger (por ejemplo) una sesión de banca en línea - y ofrecer "mecanismos de certificación para que el banco, así como al usuario verificar que confiaba se establecen caminos y funcional ".

SGXIO como una manera de proteger una aplicación de banca

SGXIO como una manera de proteger una aplicación de banca

La deficiencia SGXIO está tratando de arreglar es que el modelo de amenaza SGX considera que todo fuera de sí mismo una amenaza (que no es una mala cosa, en el contexto).

El enfoque habitual para las rutas de confianza es utilizar las interfaces cifrados. En el documento se menciona la Ruta de audio vídeo protegido (PAVP) - pero eso es un ejemplo específico de DRM, y lo más dispositivos I / O no cifrar nada.

Por lo tanto SGXIO, un intento de añadir una ruta de confianza genérico para el medio ambiente SGX - y con esa ruta de confianza de llegar al entorno del usuario final, es un intento de proteger una aplicación desde desagradables como los keyloggers que un malhechor podría haber instalado en la caja de la víctima.

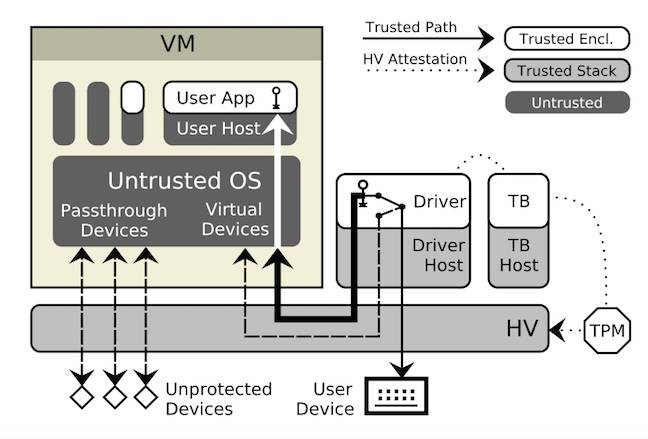

Los conceptos arquitectónicos clave en SGXIO son:

- Una pila de confianza - que contiene un hipervisor de seguridad, que seguro / O conductores, y el enclave de arranque de confianza (TB); y

- La máquina virtual - anfitrión de un sistema operativo que no se confía que ejecuta aplicaciones de usuario seguras.

Una aplicación de usuario se comunica con el usuario final:

- 1. Abre un canal cifrado a la que seguro / S conductor;

- 2. Este túneles a través del sistema operativo no es de confianza, y establece una comunicación segura con el usuario "genérico" I / O dispositivo. El hipervisor se une dispositivos de usuario exclusivamente a I / O;

- E / S en dispositivos no protegidos pasa directamente a través del hipervisor; los nombres de ruta de confianza tanto en la comunicación cifrada fácil aplicación con el elemento motriz; y la vinculación del dispositivo controlador-a-exclusiva;

- El enclave TB proporciona la seguridad de la configuración de la ruta de confianza, por el que conste el hipervisor.

El documento ilustra este proceso como este:

componentes de la pila de confianza de SGXIO

Una implementación no sería transparente: los dispositivos de papel SGXIO un buen trozo de copia de diseño de la aplicación, la programación de enclave (afortunadamente algo Intel proporciona recursos para), el diseño del controlador, y la elección del hipervisor.

Los desarrolladores de aplicaciones, por ejemplo, tienen que elaborar un mecanismo de intercambio de claves (Diffie-Hellman es compatible, y SGXIO ofrece su propio protocolo clave liviano).

Para hipervisores, el documento sugiere los microkernel SEL4. Originalmente desarrollado por NICTA de Australia y ahora manejado por el proyecto del CSIRO Data61, SEL4 es un núcleo de software matemáticamente comprobado que fue publicado como software de código abierto en el año 2014.

Fuente: http: //www.theregister.co.uk/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario