CONOCIMIENTO pertenece al mundo

En lugar de usar macros, este malware utiliza Visual Basic Script para evitar la detección.

Los criminales cibernéticos están apuntando a un proveedor de servicios financieros más importantes de Estados Unidos con los correos electrónicos maliciosos que contienen las herramientas necesarias para instalar el software keylogging recoger información sobre los sistemas infectados.

Keylogging permite a los piratas informáticos para ver todo lo que está escrito utilizando el teclado de una máquina infectada, algo que puede ser aprovechado para robar información, la información personal y credenciales de acceso.

los investigadores de seguridad cibernética en Proofpoint en cuenta que el ataque es muy estrecha en su alcance, destinadas a los usuarios en una sola organización de servicios financieros con sede en los Estados Unidos y los seguros con los correos electrónicos maliciosos. Naturalmente, los bancos son un objetivo de alto perfil para los delincuentes que no sólo ven el dinero como un objetivo lucrativo, pero también consideran que las instituciones financieras como un tesoro de datos para explotar.

"Es un objeto de empaquetador de Shell. Cuando el contenido como un guión se empaqueta como un objeto de empaquetador de Shell, que puede abrirse y ejecutarse desde el archivo de Microsoft Office en el que está incrustado ", dice Kevin Epstein, vicepresidente del centro de operaciones de amenaza en Proofpoint.

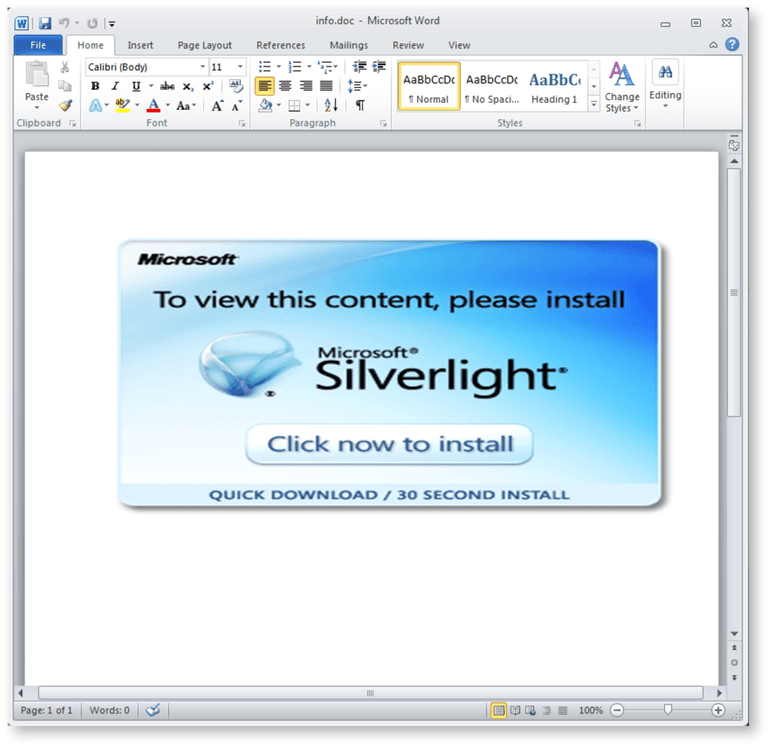

En este caso, los correos electrónicos enviados en este ataque cibernético incluyen un archivo adjunto de Microsoft en el mundo llamado "info.doc", que contiene una imagen que solicita el usuario hace clic en él para instalar Microsoft Silverlight con el fin de ver el supuesto contenido del documento.

Sin embargo, un examen más detenido de la imagen, los investigadores señalan que se revela como un enlace no, sino más bien un archivo de Visual Basic Script que contiene código para keylogging malicioso que se ejecutará cuando se hace clic en.

Una vez instalado en un sistema infectado, el malware registrará las pulsaciones de teclado y envía la información a dos direcciones de Gmail no modificables.

Aunque los investigadores no han sido capaces de identificar específicamente el keylogger que se utilizan en este ataque, que está escrito en el lenguaje de scripting Aultolt y utiliza herramientas de recuperación de contraseñas incluyendo Lazagne para ayudar a reunir credenciales.

No hay ninguna indicación de quién está detrás de los ataques en contra de la firma de servicios financieros no identificado, pero los investigadores indican que el software malicioso que se obtuvo a partir de un repositorio público malware y subido de Estonia. De acuerdo con Proofpoint, esto indica que el keylogger puede haber sido utilizado en los ataques contra instituciones similares.

Los investigadores señalan que mientras que el malware es básica en comparación con otros ataques, la forma en que el keylogger se está entregando a los usuarios finales representa un cambio del método de probada eficacia de engañar a ellos en las macros que permiten.

Mientras que las aplicaciones de Microsoft Office pueden bloquear las macros de forma predeterminada, esta amenaza indica que los ataques cibernéticos son muy activos en el desarrollo de nuevas maneras de entregar sus cargas maliciosas.

Fuente: http: //www.zdnet.com/

Al igual que muchas de las amenazas de phishing, el correo electrónico contiene un archivo adjunto en la forma de un documento de Microsoft Word, diseñado para entregar la carga útil. Sin embargo, a diferencia de la mayoría de los correos electrónicos de phishing que contiene archivos adjuntos maliciosos, que utilizan macros para evitar la detección, éste utiliza un objeto incrustado en la forma de un Visual Basic Script que actúa como un programa de descarga para el software malicioso.

Al igual que muchas de las amenazas de phishing, el correo electrónico contiene un archivo adjunto en la forma de un documento de Microsoft Word, diseñado para entregar la carga útil. Sin embargo, a diferencia de la mayoría de los correos electrónicos de phishing que contiene archivos adjuntos maliciosos, que utilizan macros para evitar la detección, éste utiliza un objeto incrustado en la forma de un Visual Basic Script que actúa como un programa de descarga para el software malicioso.

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario