CONOCIMIENTO pertenece al mundo

Los fabricantes de routers como Netgear y ZyXEL no han abordado siete fallos de seguridad reportados por los investigadores de seguridad en los últimos tres meses o más.

Siguiendo los estándares de la industria no oficiales, los equipos de seguridad que se encuentre este tipo de defectos publicaron sus resultados, por lo que los usuarios pueden tomar medidas de precaución, y decidir si todavía quieren seguir usando los dispositivos vulnerables, o reemplazarlos con un equipo más seguro.

TRES VULNERABILIDADES QUE AFECTAN A LOS ROUTERS NETGEAR

Los primeros temas que salieron a la luz fueron descubiertas por Pedro Ribeiro, un investigador de seguridad independiente.

Ribeiro encontró tres errores que afectan a los routers Netgear WNR2000. Uno de estos defectos es una cuestión de ejecución remota de código (RCE) que permite a un atacante tomar el router bajo su control sin proporcionar credenciales de autenticación adecuados. Otro defecto permite a un atacante no autenticado para recuperar la contraseña de administrador de cuenta del router.

El investigador dice que confirmó estos tres defectos en los routers Netgear WNR2000 v5, pero en teoría, estos defectos también afecta a las versiones V4 y V3 de este modelo router en particular.

La buena noticia es que esta falla RCE es explotable sólo si la función de administración remota está activado en el router. La mala noticia es que para modelos de router v4 y v3, se encuentra activada de forma predeterminada, mientras que en v5, un usuario debe activar de forma manual.

El uso de Shodan, un motor de búsqueda de dispositivos conectados a Internet, Ribeiro dice que encontró más de 10.000 routers vulnerables conectados en línea, con su panel de administración remota activada.

"Hay probablemente decenas de miles de routers vulnerables en las redes LAN privadas ya que este dispositivo es extremadamente popular", explicó Ribeiro. Un atacante determinado podía encontrar la manera de aprovechar esta vulnerabilidad en redes LAN privadas si deseaba.

Este no es el primer problema de seguridad que salió a la luz este mes que afectó a los routers Netgear este mes. A principios de diciembre, el Equipo de Preparación de Emergencia Informática de Estados Unidos (US-CERT) publicó una alerta de seguridad de advertencia a los usuarios dejar de usar Netgear R6400 y R7000 modelos debido a una falla de seguridad sin parchear.

LAS VULNERABILIDADES EN LOS ROUTERS ZYXEL

Hoy en día, la empresa de seguridad SecuriTeam también publicó un informe sobre cuatro fallos de seguridad que afectan a tres modelos de routers fabricados por ZyXEL, un proveedor enrutador de marca blanca.

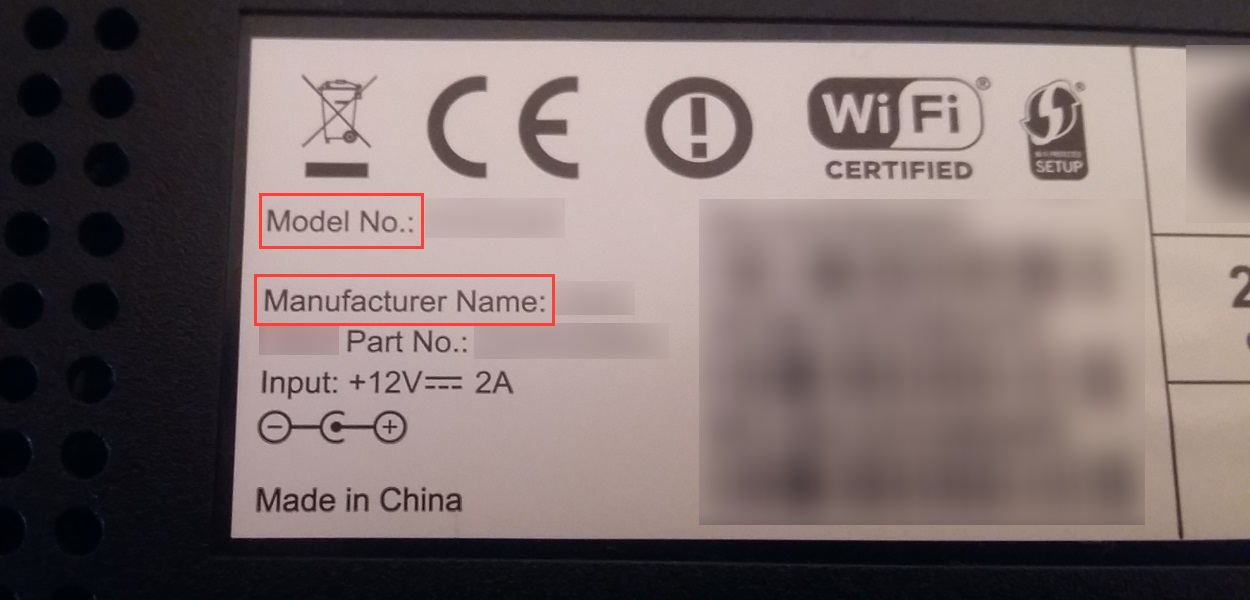

ZyXEL ofrece estos routers para proveedores de Internet de todo el mundo, que la mayoría de las veces utilizan su propio logotipo y la marca en la caja superior. Los usuarios podrían tener que revisar la etiqueta en la parte inferior de su dispositivo para ver quién fabricó el router y echa un vistazo a su número de modelo.

Los tres modelos de router y las vulnerabilidades son v1 P660HN-T, T-P660HN v2 y mil millones de 5200W-T. Los cuatro vulnerabilidades son:

- No autenticado vulnerabilidad de ejecución remota de comandos - P660HN-T enrutador v1

- No autenticado vulnerabilidad de ejecución remota de comandos - mil millones de 5200W-T

- Autenticada de comandos vulnerabilidad de ejecución remota - mil millones de 5200W-T

- No autenticado vulnerabilidad de ejecución remota de comandos - P660HN T-v2

De acuerdo con SecuriTeam, estas fallas permiten a un atacante tomar el control de los productos afectados por la emisión de peticiones HTTP creado de manera malintencionada.

Por otra parte, los routers también vienen con simplistas de usuario y contraseña combinaciones que son fáciles de adivinar. Código de prueba de concepto ha sido liberado por SecuriTeam. Ribeiro también dio a conocer el código de prueba de concepto para sus defectos Netgear.

RESPUESTA DE LOS PROVEEDORES

Probablemente la parte más desalentador de estos fallos de seguridad es la respuesta de los proveedores de los equipos de investigación recibidos por sus informes. Que no era. Citamos Ribeiro y de SecuriTeam plazos de divulgación:

Nos notificó ZyXEL de las vulnerabilidades de nuevo en julio de 2016, los intentos de restablecer el contacto y obtener alguna respuesta sobre el estado de los parches para estas vulnerabilidades repetimos quedaron sin respuesta. En este momento no hay ninguna solución o solución para estas vulnerabilidades.

Cronología de la divulgación:

26.09.2016: El correo electrónico enviado a NETGEAR (seguridad () com netgear) pidiendo la clave PGP, no hay respuesta.

28/10/2016: El correo electrónico enviado a NETGEAR (seguridad () com netgear) pidiendo la clave PGP, no hay respuesta.

26/11/2016: Se da a conocer la vulnerabilidad de CERT a través de su portal web.

29/11/2016: Recibido respuesta del CERT. Indicaron que NETGEAR no coopera con ellos, por lo que se recomienda obtener los números CVE de Mitre y la liberación de la información de vulnerabilidad. MITRE correo electrónico a los números que solicita CVE, no hay respuesta. El correo electrónico enviado a NETGEAR (seguridad () com netgear) pidiendo la clave PGP, no hay respuesta.

20/12/2016: La divulgación pública.

26.09.2016: El correo electrónico enviado a NETGEAR (seguridad () com netgear) pidiendo la clave PGP, no hay respuesta.

28/10/2016: El correo electrónico enviado a NETGEAR (seguridad () com netgear) pidiendo la clave PGP, no hay respuesta.

26/11/2016: Se da a conocer la vulnerabilidad de CERT a través de su portal web.

29/11/2016: Recibido respuesta del CERT. Indicaron que NETGEAR no coopera con ellos, por lo que se recomienda obtener los números CVE de Mitre y la liberación de la información de vulnerabilidad. MITRE correo electrónico a los números que solicita CVE, no hay respuesta. El correo electrónico enviado a NETGEAR (seguridad () com netgear) pidiendo la clave PGP, no hay respuesta.

20/12/2016: La divulgación pública.

Fuente: https: //www.bleepingcomputer.com/

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario