CONOCIMIENTO pertenece al mundo

2016 está por terminar y que sin duda nos enseñó una cosa; Ransomware está aquí para quedarse y que sólo va a empeorar. Con incluso los desarrolladores más pequeños ransomware ganar un montón de dinero, la explosión ransomware va a continuar con las técnicas más innovadoras utilizadas en 2017.

Por lo tanto, es importante que cada usuario de la computadora, si sólo está utilizando una computadora en el hogar o en la empresa, tiene que entender cómo reforzar y proteger su ordenador de ransomware. Para ayudarte, he puesto juntos los pasos más importantes que un usuario de la computadora tiene que hacer con el fin de no sólo protegerse de ransomware, pero otros tipos de malware que utilizan métodos de infección similares.

Sé que este artículo es largo, pero la seguridad informática es algo que requiere esfuerzo. Si desea proteger su equipo y sus bienes, entonces sugerimos que imprimir este artículo y lo leí como el tiempo lo permite.

ASEGÚRESE DE QUE ESTÁ HACIENDO COPIAS DE SEGURIDAD!

De copia de seguridad, copia de seguridad, BACKUP ! Esto sin duda la tarea más importante que debe hacerse para proteger sus datos puedan ser cifrados. La realidad es que si usted tiene copias de seguridad hasta a la fecha, ransomware se vuelve más una molestia que una amenaza. Esto se debe a que simplemente puede eliminar la infección y luego restaurar los datos desde las copias de seguridad.

Por desgracia, sólo tiene que añadir un disco duro extra a un ordenador y hacer copias de seguridad para que de vez en cuando no es suficiente. Esto se debe a ransomware apuntará y cifrar todas las unidades en una computadora, incluyendo unidades de red, e incluso a veces apuntar a recursos compartidos de red sin asignar. Esto significa que las copias de seguridad en el almacenamiento local y de la red podrían ser encriptados también.

Por lo tanto, sugiero fuertemente que los usuarios invierten en una buena estrategia de copia de seguridad en la nube. Como la mayoría de las copias de seguridad en la nube no se asignan a un equipo como una letra de unidad, las copias de seguridad están a salvo de ser encriptado y pueden ser fácilmente utilizados para restaurar los archivos.

Si no desea utilizar una copia de seguridad de la nube, pero quiere depender de almacenamiento local, a continuación, asegúrese de desconectar cualquiera de los dispositivos de almacenamiento después de las copias de seguridad o hacer aislado del ordenador de copia de seguridad y de difícil acceso durante el intercambio de archivos. El único problema con una estrategia de copia de seguridad mediante el almacenamiento local es si ese equipo se infecta, las copias de seguridad se han ido también.

INSTALAR UNA SOLUCIÓN ANTIVIRUS O ANTIMALWARE QUE TIENE DETECCIONES DE COMPORTAMIENTO RANSOMWARE.

Asegúrate de que tienes un antivirus fiable o solución anti-malware instalado en el ordenador. Sólo la ciberdelincuencia está aumentando y cada equipo necesita una buena protección en él. También se sugiere el uso de un producto que contiene una buena detección de comportamiento con el fin de detectar cuando la infección ransomware, incluso otros nuevos, están tratando de cifrar los datos y luego se detiene.

SIEMPRE INSTALE LAS ACTUALIZACIONES DE WINDOWS

El martes de parches, el segundo martes de cada mes, Microsoft lanza actualizaciones para Windows. Muchas de estas actualizaciones son actualizaciones de seguridad que protegen su equipo contra vulnerabilidades que podrían literalmente permitir a un atacante ejecutar cualquier comando que quieren en su equipo.

Como se instalan muchas infecciones ransomware a través de scripts llamados paquetes de exploits que se dirigen a las vulnerabilidades de Windows, si recibe un mensaje desde Windows que las actualizaciones están listas para instalar, entonces usted debe inmediatamente instalarlos .

MANTENER ACTUALIZADO LOS PROGRAMAS EN SU ORDENADOR

Al igual que las vulnerabilidades de Windows, paquetes de exploits también se dirigen vulnerabilidades en programas comúnmente instalados en su ordenador, tales como Java, Adobe Flash Player, Adobe Reader y otros. Por lo tanto es imprescindible que mantenga estos programas actualizados también.

Un programa fácil de usar que puede escanear un ordenador para programas obsoletos es Flexera Personal Software Inspector. Este programa controlará las aplicaciones instaladas y que le avise cuando haya actualizaciones disponibles.

ASEGÚRESE DE QUE SUS FILTROS DE SPAM ESTÁN TRABAJANDO

Uno de los métodos de distribución más grandes de ransomware es a través de mensajes de spam que pretenden ser de enviar avisos, hojas de vida, facturas, billetes o de las agencias gubernamentales. Si está utilizando un proveedor de correo web como Gmail, Outlook o Yahoo, a continuación, muchos de estos tipos de mensajes de correo electrónico spam se filtra hacia fuera para usted.

Desafortunadamente, si usted no está utilizando un servicio que tiene el filtrado de SPAM buena, entonces este tipo de correos electrónicos pueden colarse.

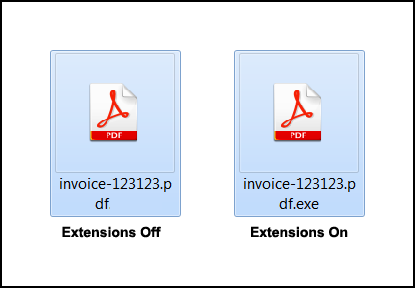

ACTIVAR LA VISUALIZACIÓN DE LAS EXTENSIONES

De forma predeterminada, Windows no muestra las extensiones de un archivo cuando se está viendo una carpeta. Esto hace que sea fácil para los distribuidores de malware para engañar a un usuario en el pensamiento de un archivo ejecutable es en realidad una palabra más familiar, Excel o un documento PDF Una víctima se abrirá este archivo esperando que contienen datos, pero en realidad se acaba de ejecutar un programa que instala el malware. Se puede ver un ejemplo de un programa disfrazado de PDF a continuación con la proyección de las extensiones activo e inactivo.

Sugiero que todos habilitar inmediatamente la visualización de las extensiones de archivo para que sea más difícil para los desarrolladores de malware de engañarle para el lanzamiento de sus programas. Para obtener información sobre cómo habilitar las extensiones, puede seguir los pasos de este tutorial: Cómo mostrar las extensiones de archivos en Windows

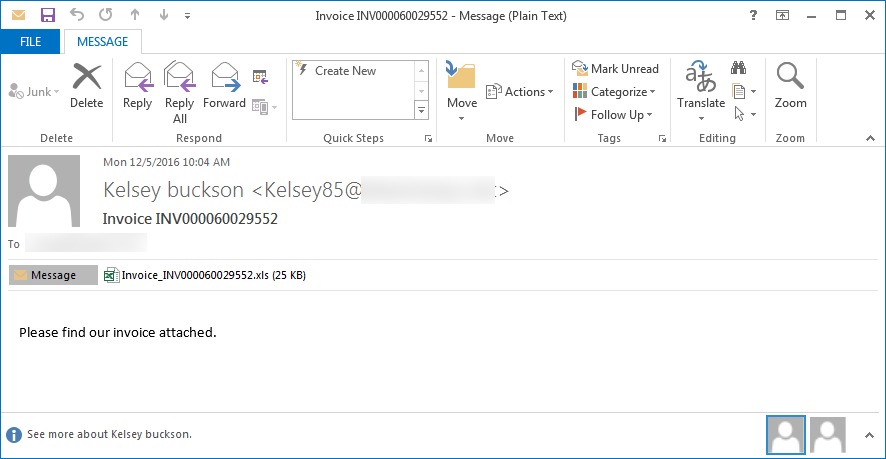

NO ABRA ARCHIVOS ADJUNTOS SIN CONFIRMAR QUE ALGUIEN REALMENTE SE LO HA ENVIADO

Cuando ransomware se distribuye a través de spam, en muchos casos la infección descargador o real se adjunta como archivo adjunto. Si recibe un archivo adjunto y no está seguro de por qué fue enviado o que puede haber venido, no lo abra sin antes confirmar con la persona que, efectivamente, la envió, o mediante el escaneo con VirusTotal. Un archivo adjunto ejemplo ransomware puede verse a continuación.

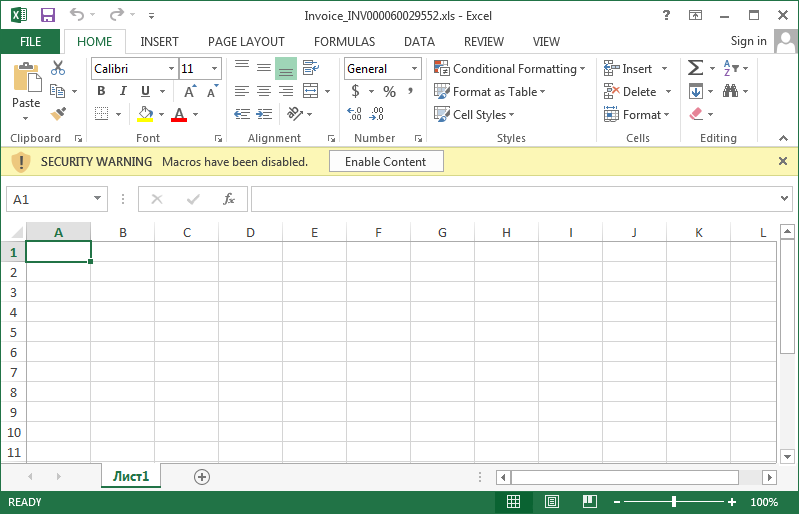

Si comete el error de abrir un archivo adjunto desconocido y ver un mensaje que debe hacer clic en un botón para habilitar las macros o habilitar el contenido, como se muestra a continuación, NO LO HAGA , ya que esto sólo tiene que descargar e instalar el ransomware.

TENGA CUIDADO DE LO QUE SE DESCARGAN DE INTERNET

descargas gratuitas de Internet también pueden venir con una sorpresa escondida ransomware. Si no eran lo suficientemente penal ya, se ha descubierto que algunos paquetes de programas publicitarios están atando ransomware. Cuando la descarga de programas es importante que sólo se descargan de sitios de confianza y siempre lea los acuerdos de licencia.

CAMBIAR EL NOMBRE DE VSSADMIN

Instantáneas de volumen son utilizados por Windows para almacenar las copias de seguridad de forma automática, o versiones anteriores, de los archivos en un ordenador. Estas copias de seguridad se pueden utilizar para restaurar los datos que fueron cambiados o borrados.

ransomware desarrolladores saben de esto también, así que muchas infecciones ransomware ejecutará el comando vssadmin.exe con el fin de eliminar todas las instantáneas de volumen en un ordenador de manera que no se pueden utilizar para restaurar archivos cifrados.

A menos que tenga el software que se basa en vssadmin, le recomiendo encarecidamente que lea este artículo sobre cómo cambiar el nombre de ella sin perder la funcionalidad: ¿Por qué todo el mundo debe desactivar Vssadmin.exe Ahora!

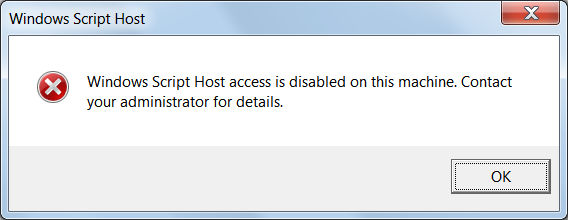

DESACTIVAR WINDOWS SCRIPT HOST

Muchas infecciones ransomware se instalan a través de adjuntos que son archivos de comandos codificados en JScript o VBS. A menos que esté ejecutando normalmente archivos VBS o Jscript, y usted sabe si es así, entonces le sugiero que deshabilite la capacidad de lanzar este tipo de secuencias de comandos en Windows.

Este artículo de Microsoft explica cómo deshabilitar el Windows Script Host: Desactivación de Windows Script Host. Una vez que el host de secuencias está desactivada, si se pone en marcha una secuencia de comandos aparecerá un mensaje como el siguiente.

DESACTIVAR WINDOWS POWERSHELL

Al igual que en Windows scripting, Windows PowerShell también se utiliza para instalar ransomware o incluso cifrar archivos. Si no está utilizando PowerShell en su ordenador, puede deshabilitar la ejecución de secuencias de comandos PowerShell (PS1) se ejecute mediante la introducción de este comando en un elevado de comandos de Windows.

powershell Set-ExecutionPolicy -ExecutionPolicy Restricted

Si se ha establecido correctamente, cuando se ejecuta un script de PowerShell, verá un mensaje que indica que las secuencias de comandos PowerShell se han desactivado.

Nota: Como PowerShell se vuelve más y más popular, la desactivación de la ejecución de scripts de PowerShell podría causar posibles problemas con los programas legítimos. Si encuentra que la ejecución de scripts de PowerShell es necesario, puede cambiar el Set-ExecutionPolicy a otro nivel como se describe aquí.

UTILICE CONTRASEÑAS SEGURAS

Asegúrese de usar contraseñas seguras para proteger el equipo de accesos no autorizados. El objetivo es hacer que sea difícil para los atacantes, así que no use una contraseña fácil como 12345 y en lugar de usar un disco como uno $ 1! 2M849dy1%.

Esto se debe a que hay algunas infecciones ransomware que se instalan por los atacantes sesión en conexiones de escritorio remoto que están protegidos con contraseñas débiles, lo que nos lleva a mi siguiente sugerencia ...

SI USTED NO NECESITA DE ESCRITORIO REMOTO, DESACTIVAR, DE LO CONTRARIO CAMBIAR EL PUERTO!

Si no está utilizando Escritorio remoto, entonces no hay absolutamente ninguna razón para mantenerlo habilitado.

Si usted lo está utilizando, entonces usted debe cambiar el puerto a algo que no sea el puerto por defecto de 3389. Para saber cómo cambiar el puerto utilizado por escritorio remoto, se puede leer este tutorial: Cómo cambiar los Servicios de Terminal Server o Escritorio remoto puerto

Como la mayoría de los atacantes utilizan scripts o escáneres para buscar los equipos de escritorio remoto abiertas en el puerto TCP por defecto de 3389, cambiando el puerto que ha hecho su equipo sea invisible para estas herramientas.

DIRECTIVAS DE RESTRICCIÓN DE SOFTWARE DE INSTALACIÓN

Directivas de restricción de software es un método que le permite crear diferentes políticas que restringen lo que las carpetas de un archivo ejecutable se puede iniciar desde. Para obtener más información sobre cómo configurar directivas de restricción de software de forma manual, se puede ver esta parte de la Guía de Locky.

Para aquellos que quieren dejar que un programa haga todo el trabajo por ellos, se puede utilizar el programa CryptoPrevent libre, que establece las políticas para usted. Hay una versión de pago que ofrece algunas ventajas adicionales. En la revelación completa, BleepingComputer es una filial de FoolishIT y gana una comisión por la venta de sus versiones premium.

CREAR UNA DIRECTIVA DE LISTA BLANCA DE APLICACIONES

Esto último no es para los débiles de corazón y puede tomar un poco de ajuste para conseguir que funcione. Un blanco del software Política de lista es cuando se configura sólo en Windows para permitir que los programas se ejecutan que especifique. Este impedir la realización de programas desconocidos se ejecute y, esencialmente, bloquea el equipo por completo de permitir que un programa no autorizado a ejecutar.

El problema, sin embargo, es que esto puede tomar un poco de trabajo para obtener una configuración adecuada. Para aquellos que quieran darle una oportunidad, tenemos una guía Lista Blanca aquí: Cómo crear una lista blanca de políticas de aplicación en Windows

CONCLUSIÓN

Aunque puede sentirse como que hay un montón de pasos, la mayoría de ellos requieren que se acaba de cambiar sus hábitos informáticos o realizar una tarea una vez y no preocuparse de nuevo. Si usted sigue estos pasos, no sólo va a ser protegido de ransomware, pero también estará protegido de casi todos los otros tipos de malware.

Fuente: https: //www.bleepingcomputer.com

CONOCIMIENTO pertenece al mundo

No hay comentarios:

Publicar un comentario